Cosa sono gli APT

Gli APT, acronimo di Advanced Persistent Threats (Minacce Persistenti Avanzate), sono attacchi cibernetici particolarmente sofisticati e a lungo termine che hanno come obiettivo l’accesso non autorizzato a reti e sistemi di rilevante importanza strategica. Questi attacchi sono portati avanti da gruppi di specialisti, dotati di capacità tecniche fuori dal comune, in larga parte legati a governi o organizzazioni statali.

I gruppi hacker specializzati negli APT operano con obiettivi strategici ben definiti, ad esempio lo spionaggio industriale, militare o politico, penetrando nei sistemi informatici e restandovi nascosti per lunghi periodi. Il loro scopo non è semplicemente causare danni, ma ottenere un accesso continuo alle infrastrutture delle vittime, in modo da acquisire dati sensibili e iniettare informazioni dannose.

I principali Paesi d’origine degli APT

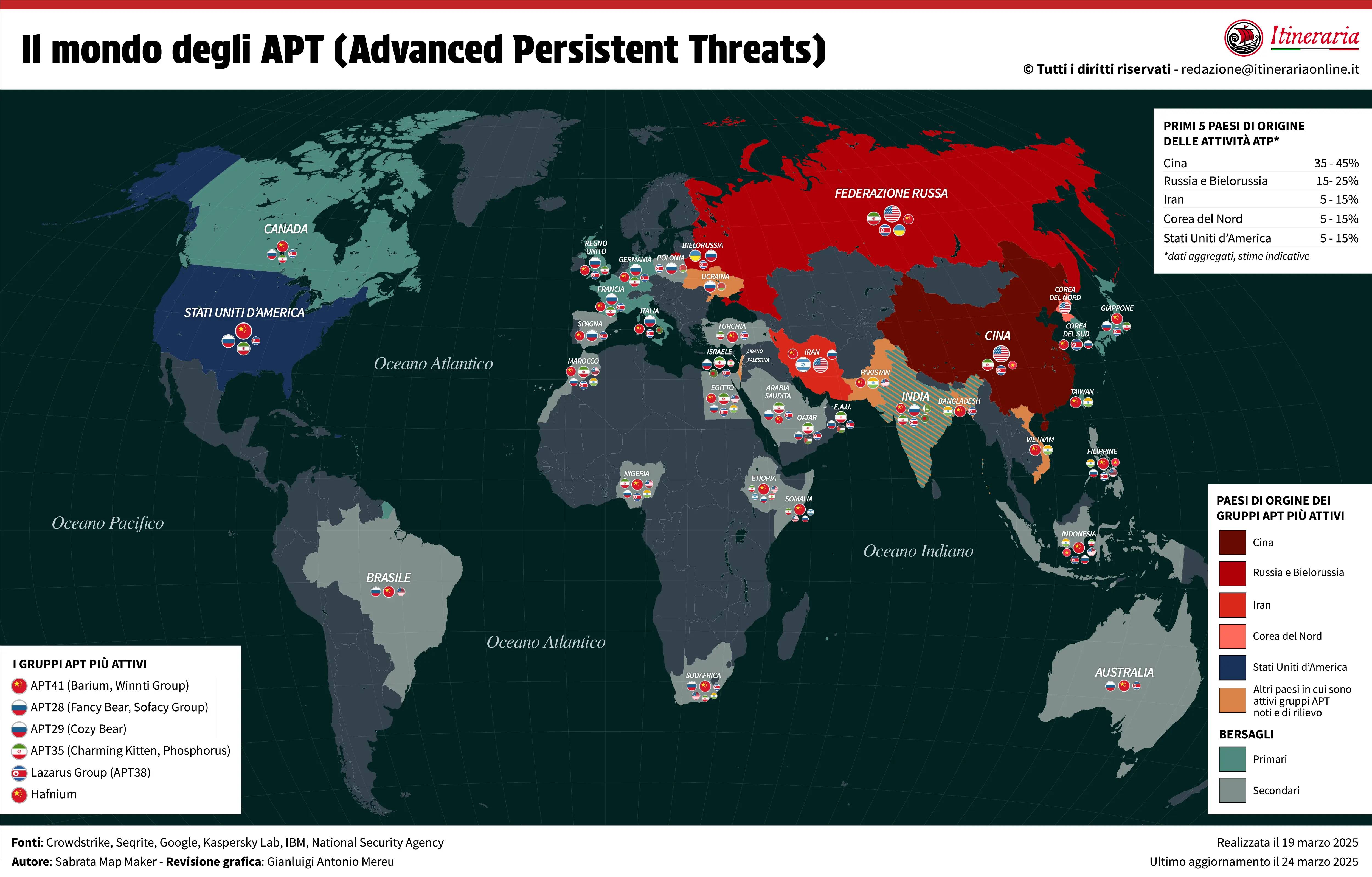

Le principali potenze coinvolte in questi attacchi sono Cina, Russia, Iran, Corea del Nord e Stati Uniti. Ciascuna di esse opera con strategie distinte che testimoniano le loro diverse finalità.

La Cina è al primo posto per volume di operazioni e concentra le sue attività prevalentemente nello spionaggio economico e industriale, puntando a ottenere informazioni strategiche su tecnologie avanzate e segreti commerciali.

Tra i gruppi più noti vi sono APT10 e APT41, protagonisti di intrusioni come l’operazione Cloud Hopper, mirata a infiltrare aziende e istituzioni in vari settori strategici.

La Russia si distingue per una combinazione di spionaggio politico-militare e operazioni mirate alla destabilizzazione e all’influenza politica.

Gruppi come APT28 (Fancy Bear) e APT29 (Cozy Bear) hanno realizzato intrusioni di alto profilo come l’attacco ai server del Partito Democratico USA nel 2016 e la compromissione di SolarWinds nel 2020.

L’Iran utilizza gruppi come APT35 (Charming Kitten) e APT34 per operazioni di cyber-spionaggio e attacchi rivolti a nemici regionali e occidentali.

La Corea del Nord è attiva con gruppi specializzati in cyber-spionaggio e in crimini finanziari. Il più noto è il Lazarus Group, che sin dal 2010 lancia attacchi contro tutti i principali Paesi.

Gli Stati Uniti possiedono con buona probabilità le capacità offensive cyber più avanzate e operano generalmente con obiettivi altamente selettivi e strategici, come ad esempio i sabotaggi informatici, condotti insieme a Israele, per ostacolare il programma nucleare iraniano.

Gruppi affiliati come Equation Group (NSA) e Longhorn (CIA) agiscono prevalentemente per raccogliere informazioni di intelligence di alto valore strategico, evitando di esporsi pubblicamente e mantenendo una forte discrezione sulle proprie operazioni.

Gli Stati Uniti sono attivi anche nelle operazioni di spionaggio, spesso rivolte verso i loro stessi alleati.

Italia, un caso studio

Per via del suo tessuto industriale avanzato, della presenza di grandi aziende nel settore della difesa e del suo ruolo chiave nella NATO, l’Italia è considerata un obiettivo di alto valore per le APT ostili.

Tra la fine di giugno e i primi giorni di luglio del 2024, il gruppo cinese APT17 (noto anche come Bronze Keystone o Aurora Panda) ha condotto un’operazione su vasta scala ai danni di aziende ed enti pubblici italiani.

L’operazione è stata attribuita al gruppo cinese dopo che diverse pubbliche amministrazioni e aziende italiane hanno ricevuto e-mail di phishing che imitavano comunicazioni istituzionali che invitavano a scaricare un falso installer di Skype for Business da un dominio che poteva essere a prima vista confuso con quello di una PA. Una volta eseguito, il pacchetto avviava la catena d’infezione del 9002 RAT, un sofisticato malware modulare che permette all’attaccante di scaricare documenti, catturare schermate e impartire comandi remoti, capace di operare “diskless”, cioè senza lasciare tracce sul disco.

L’obiettivo principale dell’operazione era l’esfiltrazione di documenti interni, credenziali di rete e informazioni strategiche da enti governativi, da società dei settori difesa e della ricerche, oltre che di aziende manifatturiere strategiche.

Per rispondere all’attacco, la squadra di intervento per le emergenze informatiche dell’AgiID e i reparti specializzati delle organizzazioni colpite hanno bloccato i domini malevoli e applicato delle correzioni di sicurezza per bloccare la diffusione del malware.

L’incidente ha spinto il governo italiano a velocizzare l’adozione di migliori soluzioni di sicurezza e a studiare programmi di alfabetizzazione digitale con focus sulle tecniche di phishing per i dipendenti pubblici.